サイバー攻撃の巧妙化、リモートワークの常態化、クラウドサービスの普及など――

こうした変化により、「社内ネットワーク=安全」というこれまでの常識は通用しなくなってきています。

そこで近年注目されているのが、ゼロトラスト(Zero Trust)というセキュリティモデルです。

最近よく耳にするこのゼロトラスト、「なんだか難しそう…」と感じている方も多いかもしれません。

実はこの考え方、私たちの働き方やITの使い方が変わった現代において、とても大切なものなのです。

本記事では、ゼロトラストの基本概念から導入ステップ、今後の展望、そしてゼロトラストの実現に役立つソリューションまでを、わかりやすく解説します。

ゼロトラストとは?

ゼロトラストとは、「誰も信頼しないことを前提に、すべてのアクセスを常に検証する」セキュリティモデルです。

たとえば空港では、スタッフであっても金属探知機やIDチェックを受けますよね?「知っている人だから大丈夫」ではなく、すべての人を対象に、都度、確実に確認する仕組みが整備されています。

それと同様に、ITにおいても、「どこから・誰が・何にアクセスするのか」を細かく検証し、必要最低限のアクセスだけを許可するのが、ゼロトラストの基本思想です。

ゼロトラストの3つの基本原則

| 原則 | 意味 |

|---|---|

| Never Trust, Always Verify | 誰であっても、常に検証する(「信頼せず、確認する」) |

| Least Privilege Access | 最小限の権限だけを与え、過剰なアクセスを防止する |

| Assume Breach | 「侵害されている」前提で設計し、拡大を防ぐ |

なぜ今、ゼロトラストが重要なのか?

ゼロトラストが注目されている背景には、私たちの働き方やIT環境の急速な変化があります。

これまでのセキュリティは「社内=安全」「社外=危険」という前提がありましたが、現在は社内にいても不正アクセスの可能性があり、社外からのリモートアクセスも当たり前な時代です。

だからこそ、「アクセスする人や端末が本当に信頼できるかを、毎回しっかり確認しよう」という、ゼロトラストの考え方が大切なのです。

IT環境変化とセキュリティリスクの現状

| 変化の例 | 何が変わった? | どんな問題が起きた? |

|---|---|---|

| クラウド活用の増加 | 社内外のシステムが複雑に連携し、「境界」が曖昧に | 従来の境界型セキュリティでは防ぎきれない攻撃が発生 |

| リモートワークの定着 | 社外からのアクセスが当たり前に | 社内に入れれば自由に操作できる従来の状況がリスクに |

| 攻撃の高度化と多様化 | サプライチェーン攻撃、ゼロデイ攻撃、内部不正などが増加 | 信頼していた取引先や内部からの侵害に対応しきれず、侵入後の被害が拡大するケースが増加 |

ゼロトラスト導入のメリット

ゼロトラストは、単に攻撃を防ぐためだけのものではありません。

防御の枠を超えて、企業の柔軟な働き方や、ガバナンスの向上にも貢献します。

代表的なメリット

| メリット | 内容 |

|---|---|

| 内部不正の抑止 | アカウント乗っ取りや内部からの漏洩を防ぐ |

| 安全なリモートアクセス | 場所・デバイスを問わず、セキュアな接続を実現 |

| コンプライアンス強化 | ガイドラインやGDPRなどの国際規制にも対応しやすい体制構築が可能 |

| インシデント対応の迅速化 | ログ管理や自動制御により、異常検知と対応をスピーディに行うことができる |

| ビジネスの柔軟性向上 | セキュリティを担保しながら、新しい働き方やサービスが導入可能に |

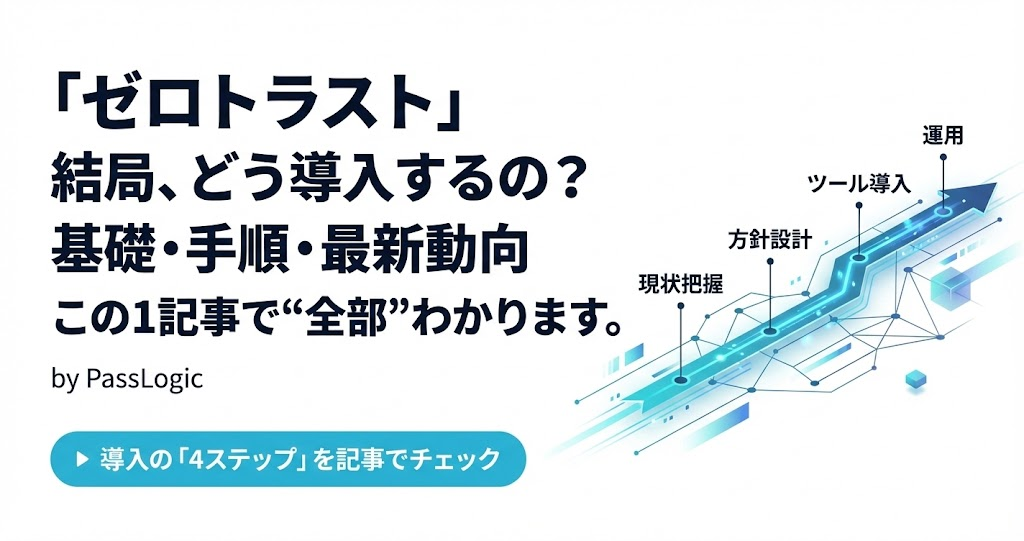

ゼロトラスト導入のステップ

ゼロトラストの導入は、既存システムと共存しながら、段階的に進めるのが成功のコツです。

4ステップで見る導入の流れ

IT資産・認証・アクセス経路などの把握

どこにどんなリスクがあるかを洗い出し、導入するツールを検討

MFA、IAM、マイクロセグメンテーションなどの実装

ポリシーを定めて、ログを監視・更新し続ける

ゼロトラストを支える主要技術

ゼロトラストは1つの製品で完成するものではなく、複数の技術を組み合わせて実現します。

それぞれの技術が役割を分担することで、「誰が」「どこから」「どの端末で」「何をするのか」を常に把握し、安全なアクセス環境を実現できるのです。

主なセキュリティ技術とその役割

| 主要な技術例 | 役割・概要 |

|---|---|

| MFA(多要素認証) | 多要素認証で不正ログインを防ぐ |

| IAM(ID・アクセス管理) | アカウント・権限を一元管理し、不要なアクセスを制限 |

| マイクロセグメンテーション | ネットワークを細かく分け、万一の侵害拡大を抑える |

| EPP(エンドポイント保護) | PCやスマホなどの端末の安全をリアルタイムに監視・防御 |

| SIEM/SOAR(行動分析・可視化) | ログ分析と自動対応で、異常検知と迅速な対策を支援 |

業種・課題別に見る【優先すべき】ゼロトラスト構成要素

ゼロトラストを構成する技術はさまざまですが、業種や組織の課題によって、何を優先すべきかは異なります。導入の際は、自社の業種特性や抱えているリスクに応じて、優先すべき構成要素を見極めることが鍵となります。

以下に、代表的な業種ごとの優先ポイント例を整理しました。

業種別に求められるセキュリティ技術とその背景

| 業種・組織 | 優先される技術要素例 | 理由・背景 |

|---|---|---|

| 金融・保険 | MFA(多要素認証)、ログ管理(SIEM)、IAM | 高度な個人情報を扱うため、厳格な本人確認や操作記録の保存・監査が必須。 |

| 教育・公共機関 | IAM、マイクロセグメンテーション、EPP | 多拠点・多人数のアクセス環境で、細かな権限制御や端末保護が求められる。 |

| 製造・インフラ | EPP、SOAR、マイクロセグメンテーション | 工場や現場端末を守るためのリアルタイム防御や自動対応が鍵となる。 |

| IT・サービス業 | SSO、UXを損なわない認証、クラウド連携 | 業務スピードとUXの両立が重要。《見えない認証》やシームレスなクラウド連携が重視される。 |

ゼロトラスト × AIで進化するセキュリティ

AIとの連携によって、ゼロトラストはより賢く・速く・シームレスなセキュリティへと進化していくことが期待されています。

以下に、今現在、普及が進んでいる技術を紹介します。

最新セキュリティ技術の具体例と概要

| 技術例 | 内容 |

|---|---|

| ユーザー行動分析によるリスク検知 | ログイン時間、操作パターン、位置情報などをAIが監視し、【いつもと違う行動】を感知した際に追加認証を求めるなどする仕組み。例として、深夜の海外からのログインなどが該当。 |

| SOAR連携による自動防御・封じ込め | AIが自動的に脅威を分析・対応する仕組み。不審な通信や異常なファイル操作が見つかったときに、システムが自動的にその端末をネットワークから切り離すなど、即時対応を行う。 |

| UXを損なわない“見えない認証” | ユーザーの生体情報や行動履歴をもとに、本人かどうかを自動で判定する仕組み。ユーザーが意識せずとも裏側で認証が行われるシームレスな体験を実現。 |

PassLogic×PassLogic Authenticatorで実現するゼロトラスト

これまでご紹介してきたゼロトラストを実現するうえで、特に重要なのが「認証」「アクセス制御」「ログの活用」といった要素です。

ここでは、弊社製品の「PassLogic」と「PassLogic Authenticator」が、それぞれどのようにゼロトラスト環境を支えるのか、どのような独自性があるのかをご紹介します。

PassLogicが担う《基盤構築》

PassLogicは、企業全体の認証・アクセス管理の中枢を担う多要素認証ソリューションです。

ID管理からログ監査、シングルサインオン(SSO)まで、ゼロトラストを支える統合的なセキュリティ基盤として活躍します。

PassLogicの主な機能と概要

| PassLogicの機能 | 内容 |

|---|---|

| 認証方式の一元管理 | 多彩な認証方法を一括で設定・運用できる管理ツールを提供。社内システムとクラウドサービスの両方に対応。 |

| SSO(シングルサインオン)対応 | 一度の認証で複数のサービスへ安全にアクセス可能。利便性とセキュリティを両立。 |

| ログの可視化・出力 | 「誰が・いつ・何にアクセスしたか」を記録。syslogへの出力も可能。 |

| 業務システムへの連携 | Microsoft 365 をはじめとするクラウドサービスや、オンプレミスの環境など、幅広いシステムとスムーズに連携。 |

PassLogic Authenticatorが担う《安全な入口》

ゼロトラスト環境において重要となるのが、場所や端末を問わず安全にアクセスできる環境の整備です。

その実現を後押しするのが、PassLogicと連携して動作するモバイルアプリ、PassLogic Authenticatorです。 ユーザーが使うモバイル端末を「鍵」にすることで、シンプルかつ強固なパスワードレス認証を実現します。

PassLogic Authenticator の特長と利便性

| PassLogic Authenticatorの特長 | 内容 |

|---|---|

| スマホで簡単・強固なログイン | スマートフォン(モバイル端末)1台で、パスワード不要のログインが可能。 |

| 生体認証も選択可能 | 指紋や顔などの生体情報を用いた、なりすまし防止機能。 |

| 場所・端末を問わず利用可能 | オフィス、自宅、出張先など、どこからでも安全に利用可能。 |

この2つを組み合わせることで、ゼロトラストに求められる「信頼しない前提の仕組み」を、現場の負担なく、セキュリティと利便性を両立させた形で実装可能となります。

PassLogic Authenticatorにしかない特徴

PassLogicとPassLogic Authenticatorの組み合わせにより、独自の機能を活かした、より実効性の高いセキュリティ対策を実現します。

PassLogic Authenticator と一般的な認証製品の比較

| 比較項目 | PassLogic Authenticator | 一般的な認証製品 |

|---|---|---|

| パスワードレス対応 | ◯:固定パスワードの入力なし | △:一部対応 |

| プッシュ通知型MFAの排除 | ◯:ユーザーの誤認を誘う攻撃に悪用される可能性がある「プッシュ通知」を使用しない設計 | △:通知依存型が一般的 |

| ゼロトラスト適合度 | ◯:再認証・詳細ログに対応 | △:製品により対応レベルが異なる |

\「プッシュ通知」のリスクについて詳しく知りたい方はこちらから!/

【次はあなたかも?!】急増する《多要素認証疲労攻撃》の実態とは?

まとめ

リモートワークやクラウド活用が当たり前となった今、ゼロトラストはこれからの時代に欠かせない「安全な働き方」を支える基盤と言えます。

PassLogicは、認証やID管理をわかりやすく一元化し、

PassLogic Authenticatorは、スマホひとつでどこからでも安全なログインを可能にします。

「難しそう」と感じたら、まずはできることから、少しずつ。

貴社のゼロトラスト化、その一歩をいま、一緒に踏み出してみませんか?

\詳しくはこちら/

PassLogicとは PassLogicについて覗いてみる

PassLogic Authenticator(ソフトウェアトークン) PassLogic Authenticatorについて覗いてみる

この記事を書いた人:

パスロジ株式会社 マーケティングチーム

〒101-0051 東京都千代田区神田神保町1-6-1 タキイ東京ビル7F

お問い合わせ https://passlogic.jp/inquiry/