PassLogicのSAML2.0連携機能で「Splashtop」にログイン

パスロジが提供する企業・団体向けの認証システム「PassLogic(パスロジック)」は、業務システムへの認証を通常のID&パスワード認証から、デバイスレス・ワンタイムパスワード認証や、TOTP型のワンタイムパスワード認証に置き換えて認証を強化する純国産セキュリティソフトウェアです。

Splashtopは、リモートデスクトップを社内ネットワークの設定を変更することなく、手軽に導入できるサービスです。社外デバイスに業務データを残さないため、高い安全性を実現しています。

2020年4月、Splashtopが「SAML2.0」プロトコルを用いたシングルサインオン(SSO)に対応(※1)となりましたので、PassLogicでの連携検証を実施し、完了いたしました。

※1:2021年4月以降においては、SplashtopのSSO利用は「Splashtop Enterprise Cloud」にて対応するとのこと

![]() Splashtop Enterprise Cloud

Splashtop Enterprise Cloud![]() Splashtop Business Pro + SSOの新規受付につきまして

Splashtop Business Pro + SSOの新規受付につきまして

Splashtopは、PassLogicと連携することで、認証用機器が要らないワンタイムパスワードによる認証強化が実現します。認証用機器が不要ということは、その分の導入・管理コストも不要で、ユーザーの機器の持ち運びも不要になります。

実際のログインする様子は下の動画をご参照ください。

この記事では、PassLogicのユーザーがSplashtopにログインするまでの設定プロセスをご紹介します。

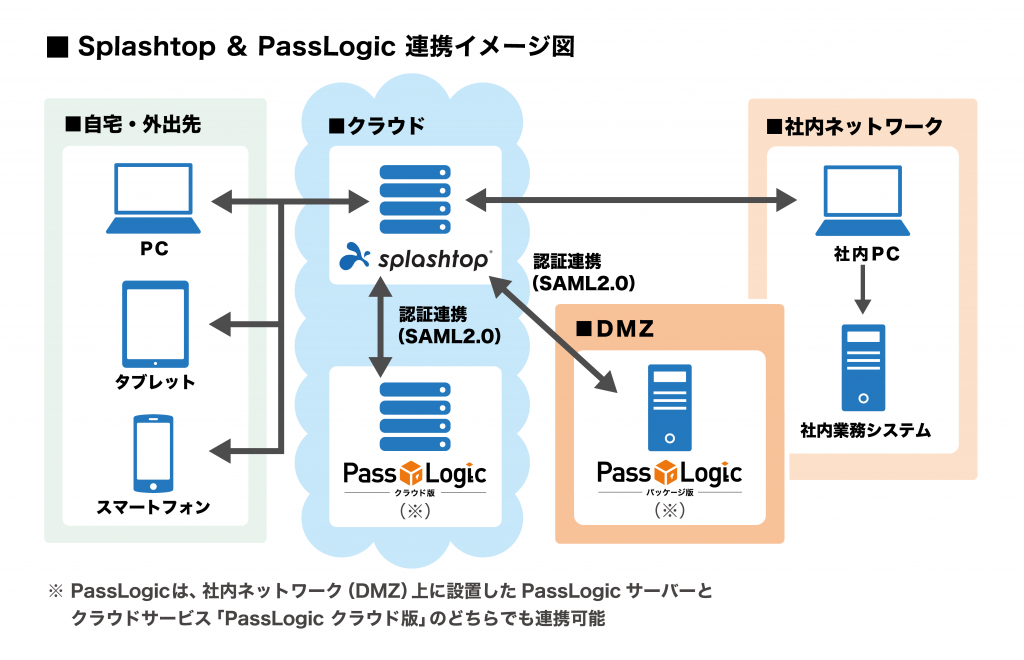

Splashtopは「サーバー調達・構築・運用」を必要としないクラウドサービスです。その特徴を最大限に活かすために、PassLogicも同様に「サーバー調達・構築・運用」のコストを負担せずにご利用いただけるクラウドサービス「PassLogic クラウド版」を用いた連携をお勧めいたします。

そこで、この記事でも「PassLogic クラウド版」を用いた設定をご案内いたします。(※2)

※2:オンプレミス環境に構築された「PassLogic パッケージ版」を用いた連携も可能です。

SAML2.0連携においては、サービスを提供する側を「SP」と呼び、認証作業を行い、認証情報をSP側に送る側を「IdP」と呼びます。今回の連携では、SplashtopがSP、PassLogicがIdPとなります。

PassLogicでSplashtopへログインする設定方法

手順は大きく以下の3つになります。

【手順1】PassLogic側でSplashtopをSPとして設定

【手順2】Splashtop側でPassLogicをIdPとして設定

【手順3】Splashtopにユーザー登録可能なメールアドレスのドメインを登録

【手順4】SplashtopユーザーのSSOを有効化

それでは各手順を詳しくご紹介します。

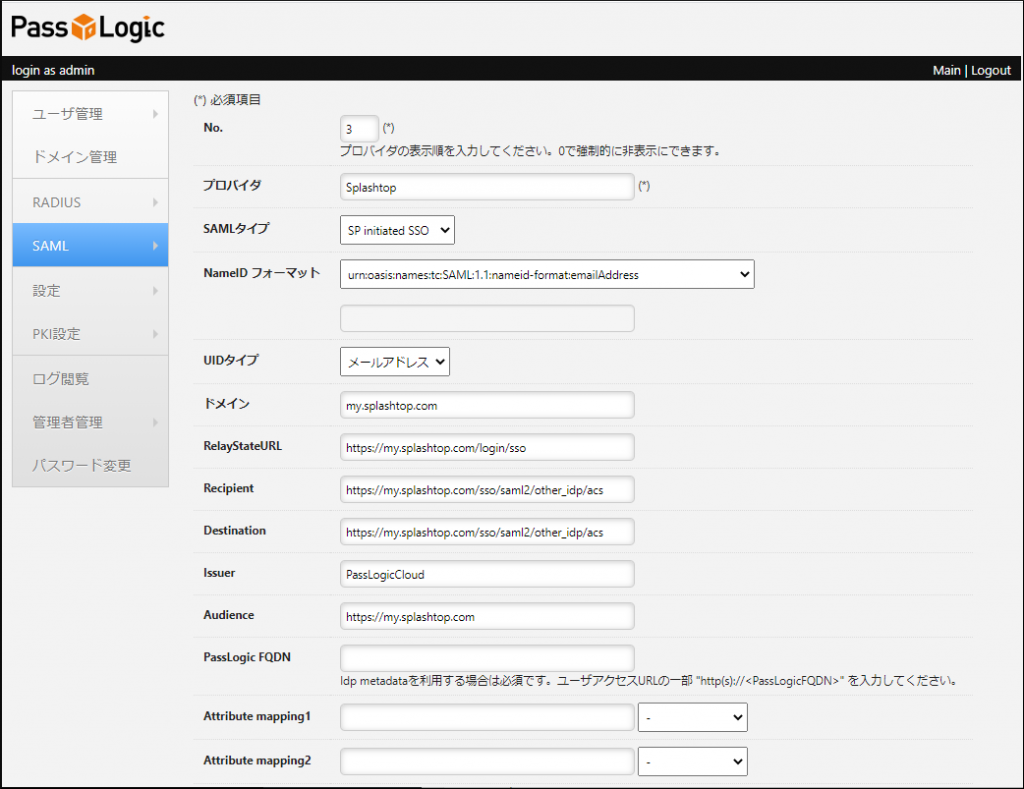

【手順1】PassLogic側でSplashtopをSPとして設定

IdPであるPassLogicに、SPとSPに送信する内容を設定します。

PassLogic管理画面のメニューから「SAML > SP登録」を選択。「追加」ボタンからSP登録画面に遷移します。

登録フォームには下記の内容を登録します。

| フォーム項目 | 説明と設定内容 |

|---|---|

| No. | PassLogicの管理画面およびログイン後の画面に表示される順番を番号(数字)で入力します。 |

| プロバイダ | サービスプロバイダ(SP)の名称です。任意の名称を入力します。(例:Splashtop) |

| SAMLタイプ | 「SP initiated SSO」を選択します。なお、SP initiated SSOを選択していても、PassLogic側からアクセスを開始して、Splashtopにログインすることも可能です。(当連携では「IdP initiated SSO」は非対応) |

| NameIDフォーマット | IdPとSPのアカウントを紐づけるためのNameIDに何を使用するのかを選択します。今回はメールアドレスを利用するため「urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress」を選択します。 |

| UIDタイプ | NameIDで使用するデータに、PassLogicにユーザ情報に登録されている、どの項目の内容を使用するのかを指定します。今回は、メールアドレスを使用しているので「メールアドレス」を選択します。 |

| ドメイン | SPのドメインを設定します。Splashtopの場合は「my.splashtop.com」になります。 |

| RelayStateURL | SP initiated SSO設定では、SPのログインページURLを設定します。Splashtopでは下記の内容になります。 https://my.splashtop.com/login/sso |

| Recipient | SAMLレスポンスの送り先の値です。Splashtopの指定に従って下記の内容になります。 https://my.splashtop.com/sso/saml2/other_idp/acs |

| Destination | SAMLレスポンス中に指定するDestination属性の値です。Splashtopの指定に従って下記の内容になります。 https://my.splashtop.com/sso/saml2/other_idp/acs |

| Issuer | Splashtop側でIdPを識別するための値です。任意の内容を設定します。 後でSplashtop側でも同じ内容を登録します。 (例:PassLogicCloud) |

| Audience | SAMLレスポンス中に指定するAudience属性の値です。 Splashtopの指定に従って下記の内容になります。 https://my.splashtop.com |

| PassLogic FQDN | Idp metadataを使用する場合は、対象のPassLogicサーバーのFQDNを入力します。今回はIdp metadataを使用しないので、空欄にします。 |

| Attribute mapping | PassLogicのユーザ情報のどの項目の内容を、どのような属性名でSP側に送るのか設定します。 Splashtopとの連携においては使用しません。 |

「アクセスグループ」は、PassLogic内のユーザーおよびグループ情報に合わせて、アクセス可能とするユーザーグループを設定してください。「IPアクセスグループ」も同様です。

こちらが入力を完了したPassLogicのSP登録画面です。

入力完了したら、「次へ」ボタンを押し、入力内容を確認して「決定」ボタンを押します。

その後、メニューの「SAML > 証明書管理」にて、証明書をダウンロードしておきます。(証明書および秘密鍵が未登録の場合は、登録しておいてください)証明書の情報は【手順2】にて使用します。

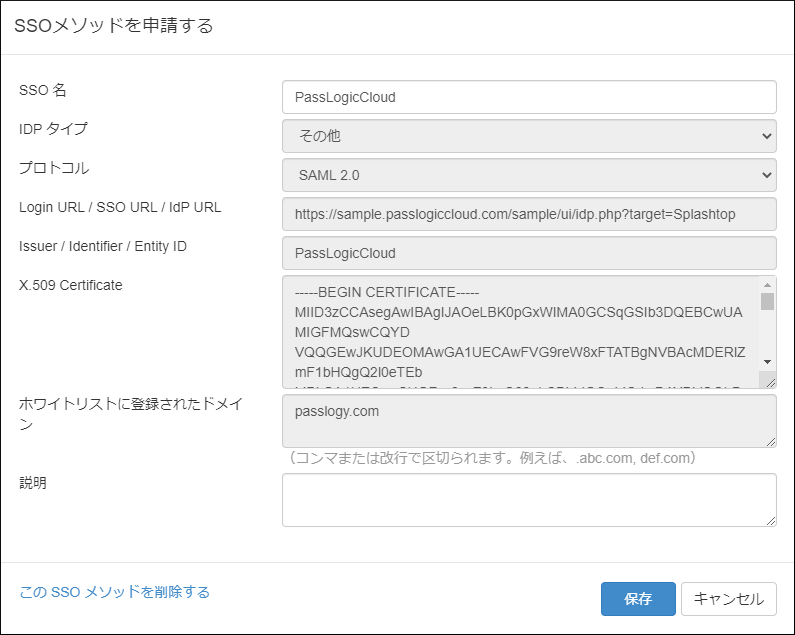

【手順2】Splashtop側でPassLogicをIdPとして設定

SplashtopにPassLogicをIdPとして設定します。

Splashtopにオーナーアカウントでログインし、メニューの「管理 > 設定」で設定画面に遷移。「Single Sign On」の項目にある「新しいSSOメソッドを申請する」をクリックして、登録フォームを開きます。

登録フォームには下記の内容を登録します。

| フォーム項目 | 説明と設定内容 |

|---|---|

| SSO名 | IdPの名称など、任意の名前を登録します。 (例:PassLogicCloud) |

| IDPタイプ | 「その他」を選択します。 |

| プロトコル | 「SAML2.0」を選択します。 |

| Login URL / SSO URL / IdP URL | PassLogic側のSSOログインURLを入力します。PassLogic クラウド版の場合、下記の内容になります。 https://[PassLogic FQDN]/[テナント名]/ui/idp.php?target=[プロバイダ] ※「プロバイダ」はPassLogicのSP登録画面で「プロバイダ」に設定した内容です。 (PassLogic クラウド版で、テナント名が「sample」、プロバイダ名を「Splashtop」で設定した場合の例: https://sample.passlogiccloud.com/sample/ui/idp.php?target=Splashtop) ※PassLogic パッケージ版で、テナント機能を用いていない場合は「[テナント名]」は省略します。 |

| Issuer / Identifier / Entity ID | Splashtop側でIdPを識別するための値です。PassLogicのSP登録画面で、Issuerに設定したのと同じ内容を設定します。 (例:PassLogicCloud) |

| X509 Certicicate | PassLogicからダウンロードした証明書を「メモ帳」などで開き、その内容を入力(すべてコピー&ペースト)します。 |

| ホワイトリストに登録されたドメイン | ここで登録されたドメインのメールアドレス(Splashtopアカウント)がSSOを適用可能になります。 後で登録したドメインの所有者確認が行われます。 (例:passlogy.com) |

| 説明 | 任意の内容を登録します。 |

こちらが入力を完了したSplashtopの登録フォームです。

[保存]をクリックすると、各パラメータが登録されると同時に、「ホワイトリストに登録されたドメイン」に登録されたドメインの所有者確認用電子メールがSplashtop社の検証チームに送信されます。

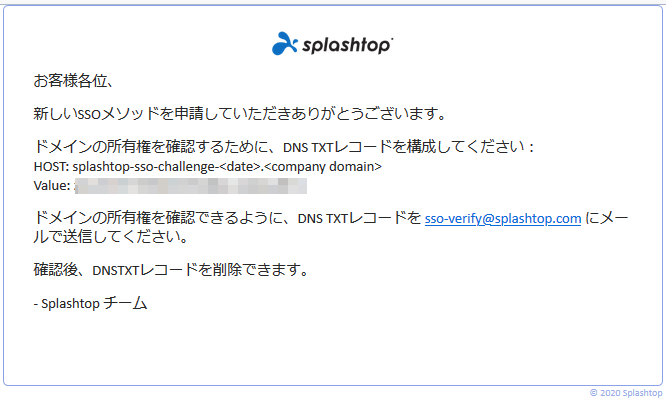

【手順3】Splashtopにユーザー登録可能なメールアドレスのドメインを登録

【手順2】の実施後、Splashtop社の検証チームから下記のようなメールが届きます。

このメールの内容に沿って、ご利用のドメイン管理サービスにて「DNS TXTレコード」を設定し、設定した内容を「sso-verify@splashtop.com」に送信します。

Splashtop検証チームから検証完了の電子メールが届くと、ドメイン所有者確認は完了です。PassLogicによるSSOが利用可能になります。

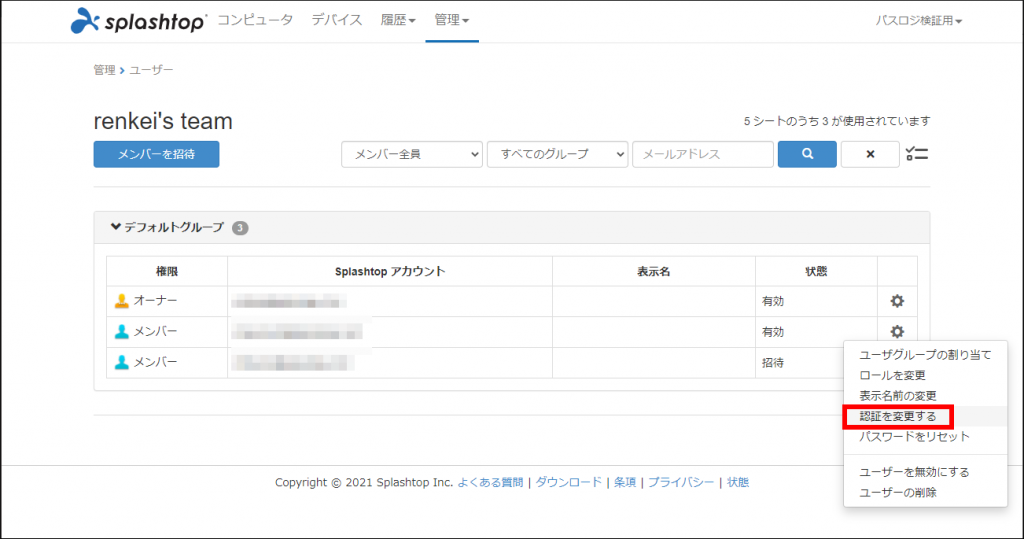

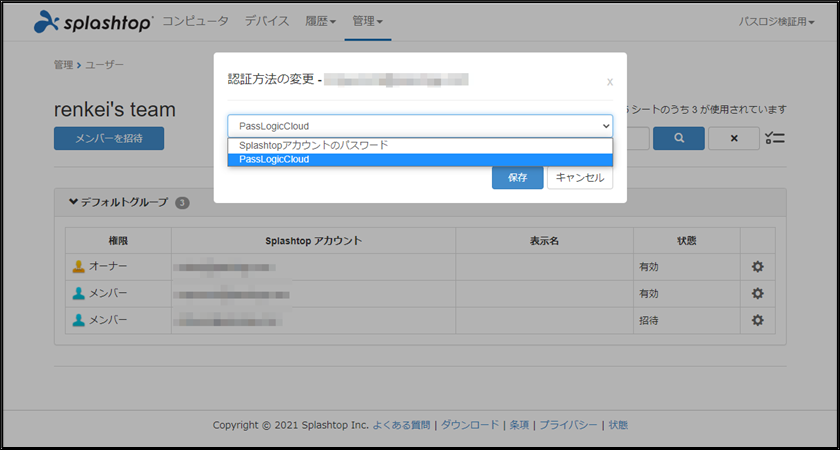

【手順4】SplashtopユーザーのSSOを有効化

Splashtop管理画面から任意のユーザーのSSOを有効にします。

管理画面のメニューから「管理 > ユーザー」を開き、対象のユーザーの歯車マークをクリック、「認証を変更する」を選択します。

選択画面が開くので、「新しいSSOメソッド」で設定したSSO名を選択し、[保存]します。これで対象のユーザーがPassLogicのSSOを利用可能になります。

※「オーナー」権限のユーザーのSSOを有効化することはできません。

以上でSplashtopとPassLogicのSAML2.0連携作業は完了です。

連携検証済み製品との連携検証資料

今回はPassLogicとSplashtopとのSAML2.0連携方法についてご紹介しましたが、他のSAML2.0対応製品・サービスについても連携可能です。ぜひお試しください。

※連携方法については製品・サービスごとに異なります。

PassLogicとの連携検証済みの製品やサービスについては、![]() 連携製品ページをご覧ください。

連携製品ページをご覧ください。

今回のSplashtopとの連携方法に関する資料をはじめ、各種PassLogic製品資料の提供をご希望の方は、「![]() PassLogicお問合せフォーム」よりお申し込みください。

PassLogicお問合せフォーム」よりお申し込みください。

※記事中に記載されている、会社名、製品名、ロゴ等は、各社の登録商標または商標です。